Note

SCIM pour GitHub Enterprise Server est en version bêta publique et est susceptible de changer. GitHub recommande d’effectuer les tests avec une instance de préproduction d’abord. Consulter « Configuration d’une instance de préproduction ».

Pour créer, gérer et désactiver des comptes d’utilisateurs pour les membres de votre entreprise sur votre instance GitHub Enterprise Server, votre fournisseur d’identité peut implémenter SCIM pour la communication avec GitHub. SCIM est une spécification ouverte pour la gestion des identités utilisateur entre différents systèmes. Chaque IdP aura une expérience de configuration différente pour l’approvisionnement SCIM.

Si vous utilisez un fournisseur d’identité partenaire, vous pouvez simplifier la configuration de l’approvisionnement SCIM à l’aide de l’application du fournisseur d’identité partenaire. Si vous n’utilisez pas de fournisseur d’identité partenaire pour l’approvisionnement, vous pouvez implémenter SCIM à l’aide d’appels à l’API REST de GitHub pour SCIM. Pour plus d'informations, consultez « AUTOTITLE ».

Prérequis

- Pour l’authentification, votre instance doit utiliser l’authentification unique SAML ou une combinaison d’authentification SAML et intégrée.

- Vous ne pouvez pas combiner SCIM avec d’autres méthodes d’authentification externe. Si vous utilisez CAS ou LDAP, vous devez migrer vers SAML avant d’utiliser SCIM.

- Une fois que vous avez configuré SCIM, vous devez activer l’authentification SAML pour continuer à utiliser SCIM.

- Vous devez disposer d’un accès administratif sur votre fournisseur d’identité pour configurer l’attribution d’utilisateurs pour GitHub Enterprise Server.

- Vous devez avoir accès à la console de gestion sur GitHub Enterprise Server.

- Si vous configurez SCIM sur une instance avec des utilisateurs existants, vérifiez que SCIM identifie et met à jour ces utilisateurs. Consulter « À propos de de l’attribution d’utilisateurs avec SCIM sur GitHub Enterprise Server ».

1. Créer un utilisateur de configuration intégré

Pour vous assurer que vous pouvez continuer à vous connecter et à configurer les paramètres lorsque SCIM est activé, vous allez créer un propriétaire d’entreprise à l’aide de l’authentification intégrée.

-

Connectez-vous à GitHub Enterprise Server en tant qu’utilisateur ayant accès à la console de gestion.

-

Si vous avez déjà activé l’authentification SAML, vérifiez que vos paramètres vous permettent de créer et de promouvoir un utilisateur de configuration intégré. Accédez à la section « Authentification » de la console de gestion et activez les paramètres suivants :

- Sélectionnez Autoriser la création de comptes avec l’authentification intégrée, de sorte que vous pouvez créer l’utilisateur.

- Sélectionnez Désactiver la rétrogradation/promotion de l’administrateur, afin que les autorisations d’administrateur puissent être accordées en dehors de votre fournisseur SAML.

Pour obtenir de l’aide sur la recherche de ces paramètres, consultez « Configuration d'une authentification unique (SSO) SAML pour votre entreprise ».

-

Créez un compte d’utilisateur intégré pour accomplir les actions de provisionnement sur votre instance. Consulter « Autorisation d’authentification intégrée pour les utilisateurs extérieurs à votre fournisseur ».

Note

Assurez-vous que l’adresse e-mail et le nom d’utilisateur de l’utilisateur sont différents de ceux des utilisateurs que vous prévoyez d’approvisionner via SCIM. Si votre fournisseur de messagerie le prend en charge, vous pouvez modifier une adresse e-mail en ajoutant

+admin, par exemplejohndoe+admin@example.com. -

Promouvez l’utilisateur en propriétaire d’entreprise. Consulter « Promotion ou rétrogradation d’un administrateur de site ».

2. Créer un personal access token

-

Connectez-vous à votre instance en tant qu’utilisateur de configuration intégré que vous avez créé dans la section précédente.

-

Créez un personal access token (classic). Pour les instructions, consultez Gestion de vos jetons d'accès personnels.

- Le jeton doit avoir l’étendue admin:enterprise.

- Le jeton ne doit pas avoir d’expiration. Si vous spécifiez une date d’expiration, SCIM ne fonctionnera plus après la date d’expiration.

-

Stockez le jeton en toute sécurité dans un gestionnaire de mots de passe jusqu’à ce que vous ayez besoin du jeton plus loin dans le processus de configuration. Vous aurez besoin du jeton pour configurer SCIM sur votre fournisseur d’identité.

3. Activer SAML sur votre instance

Note

Remplissez cette section si l’une des situations suivantes s’applique :

- Si vous n’avez pas encore activé l’authentification SAML, vous devez le faire avant de pouvoir activer SCIM.

- Si vous utilisez déjà l’authentification SAML et que vous souhaitez utiliser un partenaire IdP pour l’authentification et l’approvisionnement, vous devez configurer SAML à l’aide d’une application qui prend en charge l’approvisionnement automatique via SCIM.

-

Connectez-vous à votre instance en tant qu’utilisateur ayant accès à la console de gestion.

-

Rendez-vous dans la section « Authentification » de la console de gestion. Pour les instructions, consultez Configuration d'une authentification unique (SSO) SAML pour votre entreprise.

-

Sélectionnez SAML.

-

Configurez les paramètres SAML en fonction de vos besoins et du fournisseur d’identité que vous utilisez.

- Ainsi, l’utilisateur de configuration intégré peut continuer à s’authentifier, veillez à sélectionner les paramètres suivants :

- Autoriser la création de comptes avec l’authentification intégrée

- Désactiver la rétrogradation/promotion de l’administrateur

- Si vous utilisez un fournisseur d’identité partenaire, pour trouver les informations dont vous avez besoin pour configurer les paramètres, suivez la section « Configurer SAML » du guide approprié.

- Ainsi, l’utilisateur de configuration intégré peut continuer à s’authentifier, veillez à sélectionner les paramètres suivants :

-

Si vous le souhaitez, effectuez la configuration des paramètres SAML au sein de l’application dans votre fournisseur d’identité. Vous pouvez également quitter cette étape jusqu’à ce qu’elle soit ultérieure.

4. Activer SCIM sur votre instance

-

Connectez-vous à votre instance en tant qu’utilisateur de configuration intégré que vous avez créé précédemment.

-

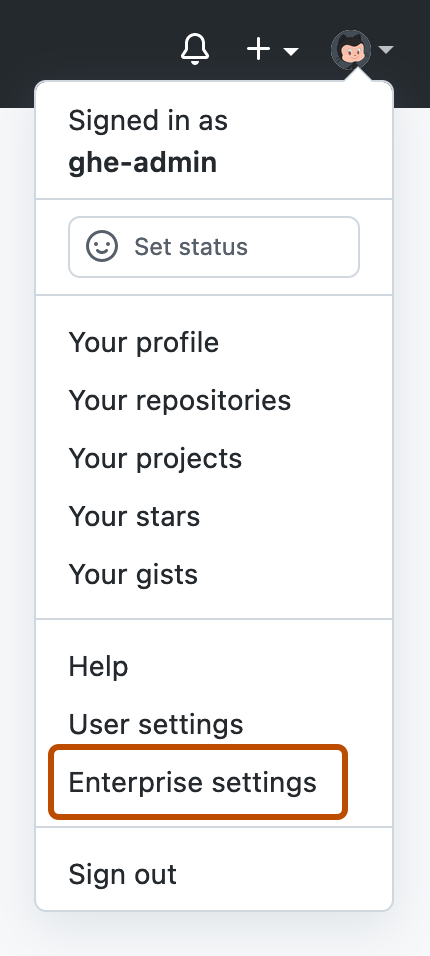

Dans le coin supérieur droit de GitHub Enterprise Server, cliquez sur votre photo de profil, puis sur Paramètres d’entreprise.

-

Sur le côté gauche de la page, dans la barre latérale du compte d’entreprise, cliquez sur Paramètres.

-

Sous Paramètres, cliquez sur Sécurité de l’authentification.

-

Dans « Configuration SCIM », sélectionnez Activer la configuration SCIM.

5. Configurer votre fournisseur d’identité

Une fois l’installation terminée sur GitHub, vous pouvez configurer l’approvisionnement sur votre fournisseur d’identité. Les instructions à suivre diffèrent selon que vous utilisez ou non l’application d’un IdP partenaire pour l’authentification et l’approvisionnement.

- Configuration de l'approvisionnement en cas d'utilisation de l'application d'un IdP partenaire

- Configuration de l'approvisionnement pour d'autres systèmes de gestion des identités

Configuration de l'approvisionnement en cas d'utilisation de l'application d'un IdP partenaire

Pour utiliser l’application d’un fournisseur d’identité partenaire pour l’authentification et l’approvisionnement, passez en revue les instructions liées ci-dessous. Effectuez les étapes d’activation de SCIM, ainsi que toute configuration SAML que vous n’avez pas déjà effectuée.

- « Configuration de l’authentification et du provisionnement avec Entra ID »

- « Configuration de l’authentification et de l’approvisionnement avec PingFederate »

- « Configurer et l’authentification SCIM avec Okta »

Configuration de l'approvisionnement pour d'autres systèmes de gestion des identités

Si vous n'utilisez pas d'IDP partenaire ou si vous utilisez uniquement un fournisseur d'identité partenaire pour l'authentification, vous pouvez gérer le cycle de vie des comptes d'utilisateur à l'aide des points de terminaison de l'API REST de GitHub pour l'approvisionnement SCIM. Ces points de terminaison sont en version bêta et peuvent faire l'objet de modifications. Consulter « Approvisionnement des utilisateurs et des groupes avec SCIM à l'aide de l'API REST ».

6. Désactiver les paramètres facultatifs

Une fois le processus de configuration terminé, vous pouvez désactiver les paramètres suivants dans la console de gestion :

- Autoriser la création de comptes avec l’authentification intégrée : désactivez ce paramètre si vous souhaitez que tous les utilisateurs soient approvisionnés à partir de votre fournisseur d’identité.

- Désactiver la rétrogradation/promotion de l’administrateur : désactivez ce paramètre si vous souhaitez pouvoir accorder le rôle propriétaire d’entreprise via SCIM.

7. Attribuer les utilisateurs et les groupes

Après avoir configuré l’authentification et l’approvisionnement, vous pourrez approvisionner de nouveaux utilisateurs sur GitHub en assignant des utilisateurs ou des groupes à l’application pertinente dans votre fournisseur d’identité.

Quand vous attribuez des utilisateurs, vous pouvez utiliser l’attribut « Rôles » dans l’application de votre fournisseur d’identité pour définir le rôle d’un utilisateur dans votre entreprise sur GitHub Enterprise Server. Pour plus d’informations sur les rôles attribuables disponibles, consultez « Rôles dans une entreprise ».

Entra ID ne prend pas en charge l’approvisionnement de groupes imbriqués. Pour plus d’informations, consultez Fonctionnement de l’approvisionnement d’applications dans Microsoft Entra ID sur Microsoft Learn.