Acerca de la revisión de dependencias

La revisión de dependencias te permite entender los cambios a las dependencias y el impacto de seguridad de estos cambios en cada solicitud de cambios. Proporciona una visualización fácil de entender para los cambios de dependencia con un diferencial importante en la pestaña "Archivos cambiados" de una solicitud de incorporación de cambios. La revisión de dependencias te informa sobre:

- Qué dependencias se agregaron, eliminaron o actualizaron junto con las fechas de lanzamiento.

- Cuántos proyectos utilizan estos componentes.

- Datos de las vulnerabilidades para estas dependencias.

Para obtener más información, vea «Acerca de la revisión de dependencias» y «Revisar los cambios de las dependencias en una solicitud de cambios».

Acerca de la configuración de la revisión de dependencias

La revisión de dependencias está disponible cuando se habilita el gráfico de dependencias para tu instancia de GitHub Enterprise Server y se habilita Advanced Security para la organización o el repositorio. Para más información, consulta "Habilitación de GitHub Advanced Security para su empresa".

Comprobación de si el gráfico de dependencias está habilitado

-

En tu instancia de GitHub Enterprise Server, navega a la página principal del repositorio.

-

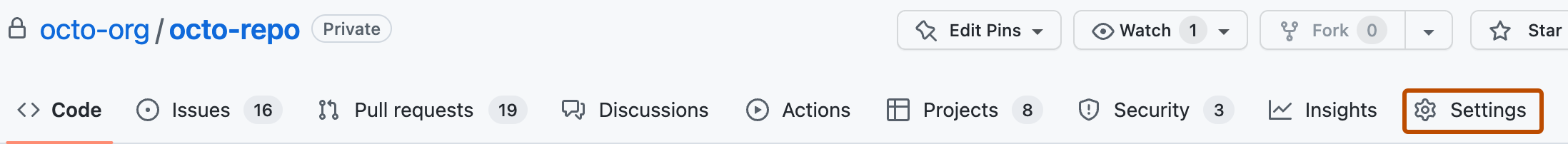

En el nombre del repositorio, haz clic en Configuración. Si no puedes ver la pestaña "Configuración", selecciona el menú desplegable y, a continuación, haz clic en Configuración.

-

En la sección "Seguridad" de la barra lateral, haga clic en Análisis y seguridad del código.

-

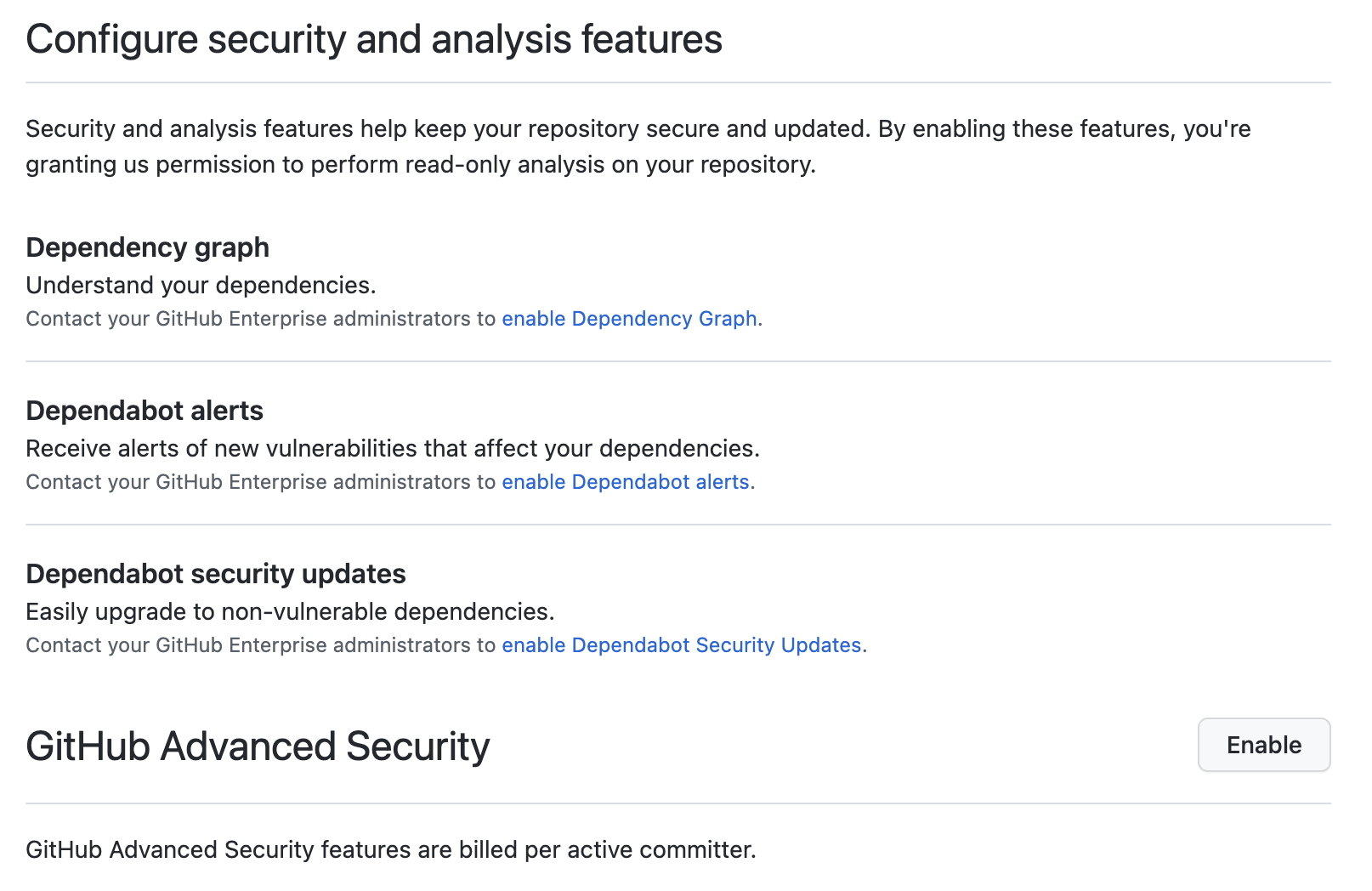

En «Configurar características de seguridad y análisis», comprueba si el gráfico de dependencias está habilitado.

-

Si el gráfico de dependencias está habilitado, haz clic en Habilitar junto a «GitHub Advanced Security» para habilitar Advanced Security, incluida la revisión de dependencias. El botón Habilitar está deshabilitado si tu empresa no tiene licencias disponibles paraAdvanced Security.

Acerca de la configuración de la Acción de revisión de dependencias

La Acción de revisión de dependencias examina las solicitudes de incorporación de cambios de dependencia y genera un error si las nuevas dependencias tienen vulnerabilidades conocidas. La acción es compatible con un punto de conexión de API que compara las dependencias entre dos revisiones e informa de las diferencias.

Para obtener más información sobre la acción y el punto de conexión de API, consulta la documentación dependency-review-action y «Puntos de conexión de la API de REST para la revisión de dependencias».

Esta es una lista de las opciones de configuración comunes. Para obtener más información y una lista completa de opciones, vea Revisión de dependencias en GitHub Marketplace.

| Opción | Obligatorio | Uso |

|---|---|---|

fail-on-severity | Define el umbral del nivel de gravedad (low, moderate, high y critical).La acción generará un error en las solicitudes de incorporación de cambios que introduzcan vulnerabilidades del nivel de gravedad especificado o superior. | |

fail-on-scopes | Contiene una lista de cadenas que representan los entornos de compilación que desea admitir (development, runtime, unknown). La acción producirá un error en las solicitudes de incorporación de cambios que introducen vulnerabilidades en los ámbitos que coinciden con la lista. | |

comment-summary-in-pr | Habilite o deshabilite los informes del resumen de revisión como comentario en la solicitud de incorporación de cambios. Si está habilitado, debe conceder al flujo de trabajo o al trabajo el permiso pull-requests: write. | |

allow-ghsas | Contiene una lista de identificadores GitHub Advisory Database que se pueden omitir durante la detección. Puedes encontrar los valores posibles para este parámetro en los GitHub Advisory Database. | |

config-file | Especifica una ruta de acceso a un archivo de configuración. El archivo de configuración puede ser local al repositorio o un archivo ubicado en un repositorio externo. | |

external-repo-token | Especifica un token para capturar el archivo de configuración, si el archivo reside en un repositorio externo privado. El token debe tener acceso de lectura al repositorio. |