Gestion des demandes de contournement de la protection push

Note

Le contournement délégué pour la protection push est actuellement en version bêta et sujette à modification.

Le contournement délégué pour la protection push vous permet de définir des contributeurs qui peuvent contourner la protection push et ajoute un processus d’approbation pour les autres contributeurs.

Un administrateur propriétaire d’organisation ou référentiel définit les rôles et les équipes inclus dans une liste de contournement. Les membres de la liste de contournement peuvent afficher et gérer toutes les demandes de privilèges de contournement sur la page « Contournement de la protection Push », située sous l’onglet Sécurité du référentiel. Pour plus d’informations, consultez « Activation du contournement délégué pour la protection Push ».

Note

Les membres de la liste de contournement sont toujours protégés contre l’envoi accidentel de secrets vers un référentiel. Lorsqu’un membre de la liste de contournement tente d’envoyer (push) un commit contenant un secret, son envoi est toujours bloqué. Cependant, il peut choisir de contourner le blocage en spécifiant une raison d’autoriser le push. Les membres de la liste de contournement n’ont pas besoin de demander des privilèges de contournement à d’autres membres pour remplacer le blocage.

Gestion des demandes de contournement de la protection push au niveau du référentiel

- Dans votre instance GitHub Enterprise Server, accédez à la page principale du dépôt.

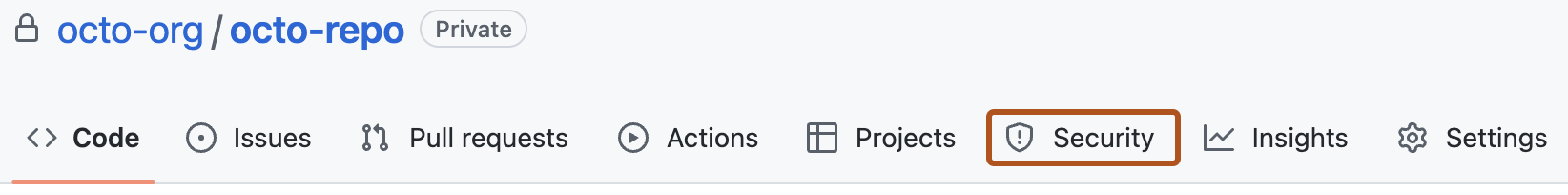

- Sous le nom du dépôt, cliquez sur Sécurité. Si vous ne voyez pas l’onglet « Sécurité », sélectionnez le menu déroulant et cliquez sur Sécurité.

- Dans la barre latérale gauche, sous « Demandes », cliquez sur Ignorer la protection Push.

- Sélectionnez le menu déroulant Tous les états, puis cliquez sur Ouvrir pour afficher les demandes en attente de révision, ou qui ont été approuvées, mais pour lesquelles les commits n’ont pas encore été envoyés au référentiel.

- Cliquez sur la demande que vous souhaitez examiner.

- Examinez les détails de la demande.

- Pour autoriser le contributeur à envoyer (push) le commit contenant le secret, cliquez sur Approuver la demande de contournement. Par ailleurs, pour obliger le contributeur à supprimer le secret du commit, cliquez sur Refuser la demande de contournement.

Filtrage par état de demande

Vous pouvez filtrer les demandes par approbateur (membre de la liste de contournement), demandeur (contributeur en effectuant la demande), délai et état. Les états suivants sont attribués à une demande :

| Statut | Description |

|---|---|

Cancelled | La demande a été annulée par le contributeur. |

Completed | La demande a été approuvée et les commits ont été envoyées au référentiel. |

Denied | La demande a été examinée et refusée. |

Expired | La demande a expiré. Les demandes sont valides pendant 7 jours. |

Open | La demande n’a pas encore été examinée, ou a été approuvée, mais le(s) commits n’a(ont) pas été envoyés dans le référentiel. |

Lorsqu’un contributeur demande des privilèges de contournement pour envoyer (push) un commit contenant un secret, les membres de la liste de contournement reçoivent tous une notification par e-mail contenant un lien vers la demande. Les membres de la liste de contournement disposent alors de sept jours pour examiner la demande et l’approuver ou la refuser avant qu’elle n’expire.

Le contributeur est notifié de la décision par e-mail et doit prendre les mesures requises. Si la demande est approuvée, le contributeur peut envoyer (push) le commit contenant le secret dans le référentiel. Si la demande est refusée, le contributeur doit supprimer le secret du commit pour que ce dernier puisse être envoyé dans le référentiel.