修复警报

只要密码被提交到仓库,便应视为受到威胁。 GitHub 建议对受到威胁的密码执行以下操作:

- 对于受到威胁的 GitHub personal access token,请删除受到威胁的令牌,创建新令牌,然后更新使用旧令牌的任何服务。 有关详细信息,请参阅“管理个人访问令牌”。

- 如果组织属于企业帐户,请标识已泄露令牌对企业资源采取的任何操作。 有关详细信息,请参阅“标识由访问令牌执行的审核日志事件”。

- 对于所有其他机密,请先确认提交到 GitHub Enterprise Cloud 的机密是有效的。 如果有效,请创建新机密,更新使用旧机密的所有服务,然后删除旧机密。

Note

如果在 GitHub 上的公共存储库中检测到机密,并且该机密也与合作伙伴模式匹配,则会生成警报,并将潜在的机密报告给服务提供方。 有关合作伙伴模式的详细信息,请参阅“支持的机密扫描模式”。

关闭警报

Note

Secret scanning 不会在从存储库中移除相应的令牌时自动关闭警报。 必须在 GitHub 上的警报列表中手动关闭这些警报。

-

在 GitHub.com 上,导航到存储库的主页。

-

在存储库名称下,单击“ 安全性”。 如果看不到“安全性”选项卡,请选择 下拉菜单并单击“安全性” 。

-

在左边栏的“漏洞警报”下,单击“Secret scanning”。

-

在“Secret scanning”下,单击要查看的警报。

-

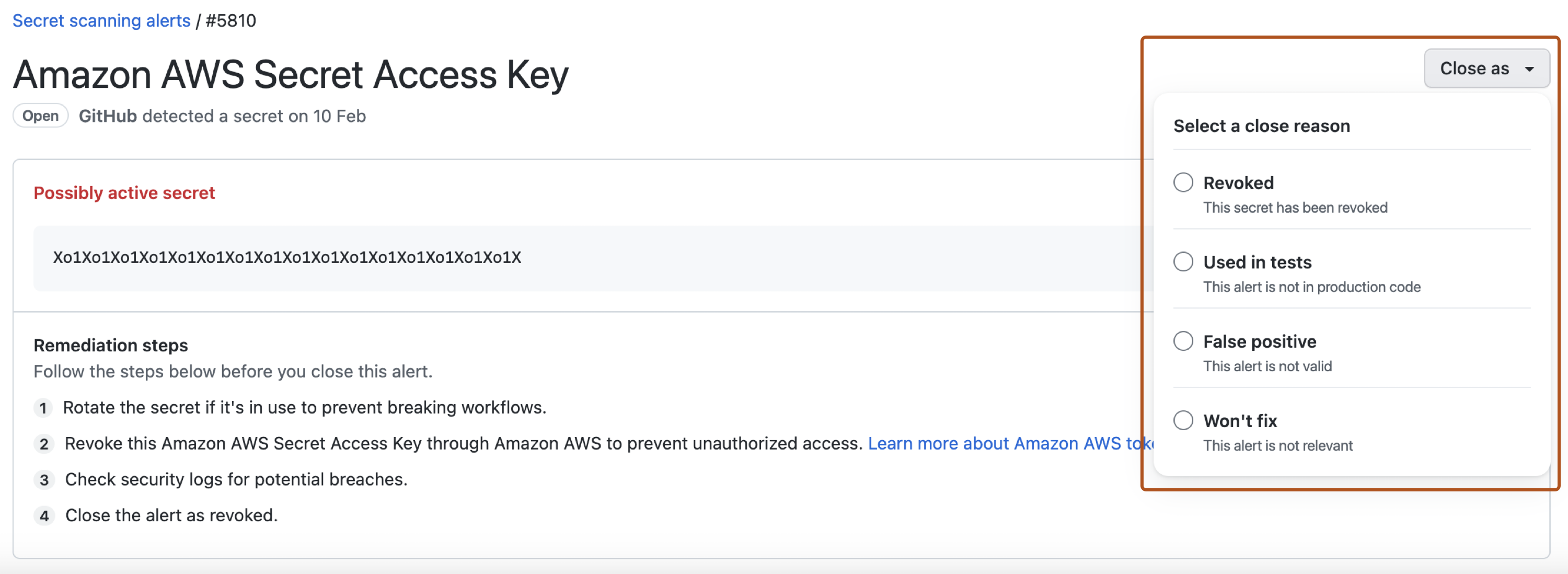

若要消除警报,请选择“关闭原因”下拉菜单,然后单击原因以解决警报。

-

(可选)在“注释”字段中,添加消除注释。 消除操作注释将添加到警报时间线,可在审核和报告期间用作理由。 可以在警报时间线中查看所有已消除警报和消除注释的历史记录。 还可以使用 Secret scanning API 检索或设置注释。 注释包含在

resolution_comment字段中。 有关详细信息,请参阅 REST API 文档中的“适用于机密扫描的 REST API 终结点”。 -

单击“关闭警报”。